Pengertian Jaringan

Jaringan komputer (jaringan) adalah jaringan telekomunikasi yang memungkinkan antar komputer untuk saling berkomunikasi dengan bertukar data. Tujuan dari jaringan komputer adalah agar dapat mencapai tujuannya, setiap bagian dari jaringan komputer dapat meminta dan memberikan layanan (service).Pihak yang meminta/menerima layanan disebut klien (client) dan yang memberikan/mengirim layanan disebut peladen (server).Desain ini disebut dengan sistem client-server, dan digunakan pada hampir seluruh aplikasi jaringan komputer.Dua buah komputer yang masing-masing memiliki sebuah kartu jaringan, kemudian dihubungkan melalui kabel maupun nirkabel sebagai medium transmisi data, dan terdapat perangkat lunak sistem operasi jaringan akan membentuk sebuah jaringan komputer yang sederhana. Apabila ingin membuat jaringan komputer yang lebih luas lagi jangkauannya, maka diperlukan peralatan tambahan seperti Hub, Bridge, Switch, Router, Gateway sebagai peralatan interkoneksinya

Tujuan dibuatnya sebuah jaringan komputer:

- Dengan adanya sebuah jaringan komputer, akan memungkinkan manajemen sumber daya agar lebih efisien, misalnya pada sebuah jaringan komputer banyak pengguna dapat saling berbagi satu printer dengan kualitas tinggi, dibandingkan dengan pemakaian printer berkualitas rendah di masing-masing komputer tanpa adanya jaringan komputer. Tentu ini akan lebih menghemat biaya pembelian printer.

- Jaringan komputer akan membantu mempercepat proses pembagian data (data sharing). Transfer data yang terjadi dalam sebuah jaringan komputer akan lebih cepat dibandingkan pembagian data tanpa adanya sebuah jaringan komputer.

- Jaringan memungkinkan komunikasi antar kelompok menjadi lebih efisien. Penyampaian pesan seara elektronik merupakan sebuah kelebihan yang dimiliki oleh sistem jaringan, ini akan membantu sebuah kelompok untuk bekerja lebih produktif.

- Jaringan membantu usaha dalam melayani Client merasa lebih efektif. Akses yang dapat dilakukan dalam jarak yang ralatif jauh ke dalam data yang terpusat memunginkan karyawan dapat melayani klien di lapangan dan kliendapat berkomunikasi secara langsung.

- Jaringan jaringan membantu mempertahankan kualitas sebuah informasi agar tetap berkualitas dan selalu up-to-date. Sistem penyimpanan yang dikelola secara terpusat memungkinkan berbagai pengguna dapat melakukan akses data dan informasi dari berbagai lokasi yang berbeda.

- Manfaat yang akan kita peroleh dengan adanya sebuah jaringan komputer adalah;

- Berbagi sumber daya

- Pertukaran data

- Mempermudah komunikasi

- Mempermudah akses informasi

- Menghemat biaya pembelian software

- Menghemat waktu penginstalan software

- Dan masih banyak lagi.

Pengertian topologi jaringan komputer adalah suatu cara atau konsep untuk menghubungkan beberapa atau banyak komputer sekaligus menjadi suatu jaringan yang saling terkoneksi. Dan setiap macam topologi jaringan komputer akan berbeda dari segi kecepatan pengiriman data, biaya pembuatan, serta kemudahan dalam proses maintenance nya. Dan juga setiap jenis topologi jaringan komputer memiliki kelebihan serta kekurangannya masing-masing. ada banyak macam topologi seperti topologi ring, star, bus, mesh, dan tree yang akan dibahas di blog belajar komputer ini.

Macam-Macam Topologi Jaringan Komputer

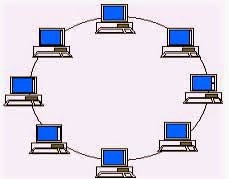

1. Topologi Ring

Pada topologi ring setiap komputer di hubungkan dengan komputer lain dan seterusnya sampai kembali lagi ke komputer pertama, dan membentuk lingkaran sehingga disebut ring, topologi ini berkomunikasi menggunakan data token untuk mengontrol hak akses komputer untuk menerima data, misalnya komputer 1 akan mengirim file ke komputer 4, maka data akan melewati komputer 2 dan 3 sampai di terima oleh komputer 4, jadi sebuah komputer akan melanjutkan pengiriman data jika yang dituju bukan IP Address dia.

- Kelebihan dari topologi jaringan komputer ring adalah pada kemudahan dalam proses pemasangan dan instalasi, penggunaan jumlah kabel lan yang sedikit sehingga akan menghemat biaya.

- Kekurangan paling fatal dari topologi ini adalah, jika salah satu komputer ataupun kabel nya bermasalah, maka pengiriman data akan terganggu bahkan error.

2. Topologi Bus

Topologi jaringan komputer bus tersusun rapi seperti antrian dan menggunakan cuma satu kabel coaxial dan setiap komputer terhubung ke kabel menggunakan konektor BNC, dan kedua ujung dari kabel coaxial harus diakhiri oleh terminator.

- Kelebihan dari bus hampir sama dengan ring, yaitu kabel yang digunakan tidak banyak dan menghemat biaya pemasangan.

- Kekurangan topologi bus adalah jika terjadi gangguan atau masalah pada satu komputer bisa menggangu jaringan di komputer lain, dan untuk topologi ini sangat sulit mendeteksi gangguan, sering terjadinya antrian data, dan jika jaraknya terlalu jauh harus menggunakan repeater.

3. Topologi Star

Topologi ini membentuk seperti bintang karena semua komputer di hubungkan ke sebuah hub atau switch dengan kabel UTP, sehingga hub/switch lah pusat dari jaringan dan bertugas untuk mengontrol lalu lintas data, jadi jika komputer 1 ingin mengirim data ke komputer 4, data akan dikirim ke switch dan langsung di kirimkan ke komputer tujuan tanpa melewati komputer lain. Topologi jaringan komputer inilah yang paling banyak digunakan sekarang karena kelebihannya lebih banyak.

- Kelebihan topologi ini adalah sangat mudah mendeteksi komputer mana yang mengalami gangguan, mudah untuk melakukan penambahan atau pengurangan komputer tanpa mengganggu yang lain, serta tingkat keamanan sebuah data lebih tinggi, .

- Kekurangannya topologi jaringan komputer ini adalah, memerlukan biaya yang tinggi untuk pemasangan, karena membutuhkan kabel yang banyak serta switch/hub, dan kestabilan jaringan sangat tergantung pada terminal pusat, sehingga jika switch/hub mengalami gangguan, maka seluruh jaringan akan terganggu.

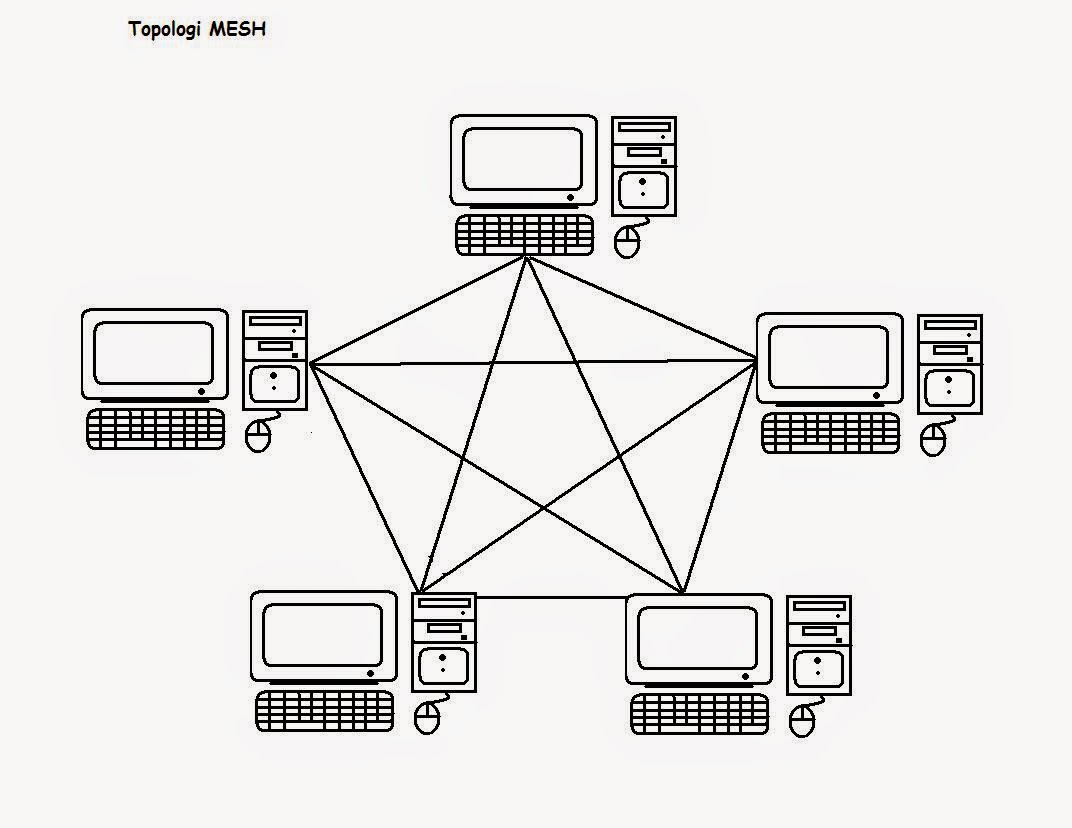

4. Topologi Mesh

Pada topologi ini setiap komputer akan terhubung dengan komputer lain dalam jaringannya menggunakan kabel tunggal, jadi proses pengiriman data akan langsung mencapai komputer tujuan tanpa melalui komputer lain ataupun switch atau hub.

- Kelebihanya adalah proses pengiriman lebih cepat dan tanpa melalui komputer lain, jika salah satu komputer mengalami kerusakan tidak akan menggangu komputer lain.

- Kekurangan dari topologi ini sudah jelas, akan memakan sangat banyak biaya karena membutuhkan jumlah kabel yang sangat banyak dan setiap komputer harus memiliki Port I/O yang banyak juga, selain itu proses instalasi sangat rumit.

5. Topologi Tree

Topologi jaringan komputer Tree merupakan gabungan dari beberapa topologi star yang dihubungan dengan topologi bus, jadi setiap topologi star akan terhubung ke topologi star lainnya menggunakan topologi bus, biasanya dalam topologi ini terdapat beberapa tingkatan jaringan, dan jaringan yang berada pada tingkat yang lebih tinggi dapat mengontrol jaringan yang berada pada tingkat yang lebih rendah.

- Kelebihan topologi tree adalah mudah menemukan suatu kesalahan dan juga mudah melakukan perubahan jaringan jika diperlukan.

- Kekurangan nya yaitu menggunakan banyak kabel, sering terjadi tabrakan dan lambat, jika terjadi kesalahan pada jaringan tingkat tinggi, maka jaringan tingkat rendah akan terganggu juga.

Masih ada lagi topologi yang belum saya bahas di atas, tetapi inilah beberapa topologi yang sering digunakan, pilihlah topologi yang sesuai dengan kebutuhan anda dan semoga artikel ini membantu anda, sampai jumpa.

Dalam jaringan komputer, hacking adalah upaya teknis untuk memanipulasi perilaku normal koneksi jaringan dan sistem yang terhubung. Seorang hacker adalah orang yang terlibat dalam hacking. Istilah "hacking" secara historis mengacu pada pekerjaan teknis yang konstruktif dan pandai yang tidak harus berhubungan dengan sistem komputer. Hari ini, bagaimanapun, hacking dan hacker paling sering dikaitkan dengan serangan pemrograman jahat di Internet dan jaringan lainnya.

Asal Usul HackingM.I.T. Insinyur di tahun 1950an dan 1960an mempopulerkan istilah dan konsep hacking. Dimulai di klub kereta model dan kemudian di ruang komputer mainframe, apa yang disebut "hacks" yang dilakukan oleh para hacker ini dimaksudkan sebagai eksperimen teknis yang tidak berbahaya dan kegiatan belajar yang menyenangkan.Kemudian, di luar M.I.T., yang lain mulai menerapkan istilah ini untuk pencarian yang kurang terhormat. Sebelum Internet menjadi populer, misalnya, beberapa hacker di Amerika Serikat bereksperimen dengan metode untuk memodifikasi telepon secara tidak sengaja karena melakukan panggilan jarak jauh tanpa kabel melalui jaringan telepon.Seiring jaringan komputer dan Internet booming dalam popularitas, jaringan data menjadi target hacker dan hacking yang paling umum.

Hacker yang terkenalBanyak hacker paling terkenal di dunia memulai eksploitasi mereka di usia yang sangat muda. Beberapa terdakwa melakukan kejahatan besar dan menjalani waktu untuk pelanggaran mereka.Atas penghargaan mereka, beberapa dari mereka juga direhabilitasi dan mengubah keahlian mereka menjadi karir produktif.Lebih banyak: Kejahatan dan Penjahat Terkenal di Jaringan Komputer dan InternetHacking vs CrackingSementara hacking sejati hanya berlaku untuk aktivitas yang memiliki niat baik, serangan berbahaya pada jaringan komputer secara resmi dikenal sebagai cracking.Sebagian besar orang non-teknis gagal membuat perbedaan ini. Hal ini sangat umum untuk melihat istilah "hack" disalahgunakan dan diterapkan pada celah juga.

Teknik Hacking Jaringan Pada UmumnyaHacking di jaringan komputer sering dilakukan melalui skrip dan software jaringan lainnya. Program perangkat lunak yang dirancang khusus ini umumnya memanipulasi data yang melewati koneksi jaringan dengan cara yang dirancang untuk mendapatkan lebih banyak informasi tentang bagaimana sistem target bekerja. Banyak script pra-paket seperti itu diposkan di Internet untuk siapa saja - biasanya hacker tingkat pemula - untuk menggunakannya. Peretas yang lebih maju dapat mempelajari dan memodifikasi skrip ini untuk mengembangkan metode baru. Beberapa hacker terampil bekerja untuk perusahaan komersial, disewa untuk melindungi perangkat lunak dan data perusahaan dari hacking dari luar.

- Teknik cracking pada jaringan termasuk menciptakan worm, melakukan serangan denial of service (DoS), atau dalam membangun koneksi remote akses yang tidak sah ke perangkat.

- Peretasan yang efektif memerlukan kombinasi keterampilan teknis dan sifat kepribadian:

- Kemampuan untuk bekerja dengan angka dan latar belakang matematika. Hacking sering membutuhkan pemilahan melalui sejumlah besar data, kode dan algoritma komputer.

- Ingatan ingat dan penalaran logis. Hacking melibatkan pengumpulan fakta dan detail kecil (terkadang dari banyak sumber) ke dalam rencana serangan berdasarkan logika bagaimana sistem komputer bekerja.

- kesabaran. Hacks cenderung menjadi sangat kompleks dan membutuhkan sejumlah besar waktu untuk merencanakan dan melaksanakan).

Teknik Menyerang Jaringan / Hacking Network :

PingAlamat IP memberikan alamat Internet penyerang. Alamat numerik seperti 212.214.172.81 tidak banyak mengungkapkan. Anda dapat menggunakan PING untuk mengubah alamat menjadi nama domain di WINDOWS: Protokol Domain Name Service (DNS) mengungkapkan nama domain yang cocok. PING singkatan dari "Packet Internet Groper" dan dikirimkan dengan hampir semua sistem yang kompatibel dengan Internet, termasuk semua versi Windows saat ini.

Ping biasanya merupakan langkah pertama yang terlibat dalam hacking target. Ping menggunakan ICMP (Internet Control Messaging Protocol) untuk menentukan apakah host target dapat dijangkau atau tidak. Ping mengirimkan paket ICMP Echo ke host target, jika host target masih hidup, akan merespons kembali paket ICMP Echo reply.

Ping Sweep

Jika Anda belum mengetahui target Anda dan hanya menginginkan sistem live, ping sweep adalah solusi untuk Anda. Ping sweep juga menggunakan ICMP untuk memindai sistem live di kisaran alamat IP yang ditentukan. Meskipun Ping menyapu mirip dengan ping namun mengurangi waktu yang diperlukan untuk melakukan ping berbagai alamat IP. Nmap (http://www.insecure.org) juga berisi opsi untuk melakukan ping sweeps.

TracertTracert adalah alat menarik lainnya yang tersedia untuk menemukan informasi menarik tentang host jarak jauh. Tracert juga menggunakan ICMP.Tracert membantu Anda untuk mengetahui beberapa informasi tentang sistem yang terlibat dalam pengiriman data (paket) dari sumber ke tujuan.

Tracer terhubung ke komputer yang IPnya telah masuk dan mengungkapkan semua stasiun mulai dari koneksi Internet Anda. Baik alamat IP maupun nama domain (jika ada) akan ditampilkan.Jika PING tidak dapat mengungkapkan sebuah nama, Traceroute mungkin akan mengirimkan nama stasiun terakhir atau kedua terakhir ke penyerang, yang memungkinkan kesimpulan mengenai nama penyedia yang digunakan oleh penyerang dan wilayah tempat serangan tersebut terjadi.

Tapi ada beberapa alat yang tersedia seperti Visual Traceroute yang membantu Anda bahkan untuk mengetahui lokasi geografis dari router yang terlibat.Http://www.visualware.com/visualroute

Port ScanningSetelah Anda menentukan bahwa sistem target Anda masih hidup, langkah penting berikutnya adalah melakukan pemindaian port pada sistem target.Ada berbagai macam port scanner yang tersedia secara gratis. Tetapi banyak dari mereka menggunakan teknik usang untuk pemindaian port yang dapat dengan mudah dikenali oleh administrator jaringan.

Port umum:

Berikut adalah daftar beberapa port umum dan layanan masing-masing yang berjalan di port.

- 20 data FTP (File Transfer Protocol)

- 21 FTP (File Transfer Protocol)

- 22 SSH

- 23 Telnet

- 25 SMTP (Simple Mail Transfer Protocol)

- 53 DNS (Layanan Nama Domain)

- 68 DHCP (Dynamic Host Configuration Protocol)

- 80 HTTP

- 110 POP3 (Post Office Protocol, versi 3)

- 137 NetBIOS-ns

- 138 NetBIOS-dgm

- 139 NetBIOS

- 143 IMAP (Internet Message Access Protocol)

- 161 SNMP (Simple Network Management Protocol)

- 194 IRC (Internet Relay Chat)

- 220 IMAP3 (Internet Message Access Protocol 3)

- 389 LDAP

- 443 SSL (Secure Socket Layer)

- 445 SMB (NetBIOS over TCP)

Selain port di atas mereka bahkan beberapa port yang dikenal sebagai port Trojan yang digunakan oleh Trojans yang memungkinkan akses jarak jauh ke sistem itu.Pemindaian Vulnerability

Setiap sistem operasi atau layanan akan memiliki beberapa vulnerability karena kesalahan pemrograman. vulnerability ini sangat penting untuk proses keberhasilan dari hacking tersebut.

Ada sejumlah tool pemindai celah keamanan yang tersedia untuk memindai host karena kerentanan yang diketahui. Pemindai vulnerability ini sangat penting bagi administrator jaringan untuk mengaudit keamanan jaringan.

Exploitasi Vulnerabilty

Setiap Sistem yang memiliki celah Vulnerability setelah dilakukan tahap pemindaian dan sang hacker telah berhasil menemukan celah keamanan dan celah vulnerability maka tahap selanjut nya adalah eksekusi celah exploit yaitu tahap dimana seorang hacker menyusup dan mendapatkan akses ke dalam Jaringan tersebut.

Metode-metode yang digunakan hacker dan cracker untuk menyusup ke sebuah jaringan komputer,antara lain sebagai berikut:

1.Spoofing

Yaitu bentuk penyusupan dengan cara memalsukan identitas user sehingga hacker bisa login ke sebuah jaringan komputer secara illegal.

2.Sniffer

Yaitu program ini berfungsi sebagai penganalisis jaringan dan bekerja untuk memonitor jaringan komputer.

3.Password cracker

Yaitu program ini dapat membuka password jaringan yang sudah dienkripsi.

4. Destructive devices

Yaitu program ini berupa virus atau tool auto exploiter yang dibuat untuk menyusup dan menerobos jaringan.

demikianlah penjelasan dari Definisi Computer Network Hacking semoga bermanfaat buat yang lagi belajar hacking dan jika ada kesalahan dan kekeliruan dari postingan ini mohon dimaafkan

Daftar Pustaka

http://hackersonlineclub.com/network-hacking/

https://www.lifewire.com/definition-of-hacking-817991

https://id.wikipedia.org/wiki/Jaringan_komputer

https://tekno-hp.blogspot.co.id/2015/06/definisi-jaringan-komputer.html

http://www.adalahcara.com/2014/09/macam-pengertian-topologi-jaringan-komputer.html

https://riantopasbar.wordpress.com/2012/12/29/metode-metode-menghack-jaringan-komputer/

Disusun dan penjelasan disempurnakan serta disederhanakan oleh Yukinoshita47