zeeb kembali lagi dengan gw Yukinoshita 47 kali ini gw lanjutin lagi buat write up Google CTF nya berhubung berhasil lagi ne selesaikan satu challenge lagi :v

challenge nya adalah OCR IS COOL! berikut soal nya

Caesar once said, don't stab me… but taking a screenshot of an image sure feels like being stabbed. You connected to a VNC server on the Foobanizer 9000, it was view only. This screenshot is all that was present but it's gibberish. Can you recover the original text?

[Attachment]

seperti biasa kita langung mulai dan siapin musik kesukaan dulu

gw download file Attachment nya yaitu 7ad5a7d71a7ac5f5056bb95dd326603e77a38f25a76a1fb7f7e6461e7d27b6a3

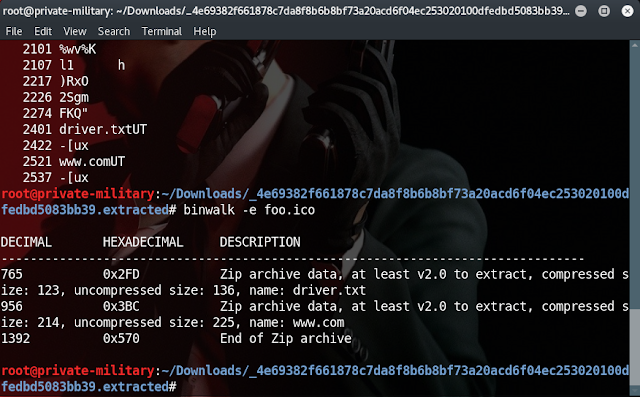

setelah itu langsung aja gw extract aja file nya dengan binwalk menggunakan perintah

~# binwalk -e 7ad5a7d71a7ac5f5056bb95dd326603e77a38f25a76a1fb7f7e6461e7d27b6a3

kemudian tekan enter

dan muncul hasil extraction file nya

dan ini hasil extraction file nya tadi berisi file 0.zip dan OCR_is_cool.png

berikut ini penampakan file OCR_is_cool.png nya sebuah SS

jadi disini gw dapat petunjuk mengenai challnge nya yaitu OCR nah apa itu OCR

Pengertian OCR

OCR (Optical Character Recognition) adalah aplikasi yang berfungsi untuk men scan gambar pada image dan dijadikan text, dan aplikasi ini juga bisa menjadi support /aplikasi tambahan untuk scanner. Dengan adanya OCR, Image yang bertulisan tangan, tulisan mesin ketik atau computer text, dapat dimanipulasi. Text yang discan dengan OCR dapat dicari kata per kata atau per kalimat. Dan setiap text dapat dimanipulasi, diganti, atau diberikan barcode.

nah langsung aja gw convert file OCR_is_cool.png tadi ke plain text menggunakan tool onlineocr.net dan hasil nya seperti ini

hasil scan OCR tadi sedikit berantakan karena memang saat ini software OCR yang kualitas nya gud hanya lah software OCR yang berbayar wkwkwkwkwk

hasil onlineocr.net

M gma

E *CID httoslimairgoogle.com,insiftu/D/Ftinhoz/FM ogxew c hvarD14

VppDV

IS1 Gmail Q Search mail

+ compose

❑ Inhon * Starred O Snoozed • Sent ▪ Drafts More

No recent chats Start a new one

Z. Ot.

<- 0 0 i 0 O be: Your iDropDrive is ready M.. X • IDropOrlye Mem CaronDnyeMetkompentioncorn>

• vnimhbck,

Px ex al& mh pxevhfx hnk gxpAm vnimhfxk by hnk lxmla 13WkhiWkhox vehnw pex lalkhgz lxkolwx. TeyxieM yhktee MN, y.A,

Lmhkx tgr yhex bWkhMiknox iretkrel rhn p a151 by ylovx hgehgx hk hyyeh,gx lmndu, lh ran vIg 0xxi ptkxs, uhgtk.1, khgmhgzi, velz1, ybkfplied, uhmvhbgl, pkbmxnil— tgrmabgz.

rhnk tgrpaxkx Rhnk yhexl IANkhANknox vtg ax lo:Naxw ykhf tgr yhhutgbaxk, IfIkm yklyer. 2000, ednn atnl, Mx5h-t-flmbv, hk■xwbf M. Lh paclotexk rhn zh, rhnk yhexl yheehp.

Leta exl tgw yhewxkl Rhn vmh jnbider bgehmx hmaxid rah obxp, whpgehtw, tgw vheetuhkimx hg tee max vbexl ran pIgm ehtxxehee enmtvakgml. Cnim zbox maw max elogd VMyfvkehhiiaxkheInulmhmnmhhgvhlaxkf yw max, vtg wvx111. rink

Vhk xgtliex, .1,11.Am hy Sheri ma. rhnle, vnkkxgmer Imh.gz phma hyyanuy131.1a.ubg chagmK 131-1m_Nocwxgmhtekiwy,(wxexmxuN) Phgmxklnmxw Vhhulghexk9000_FisgMe.iwy Pnrgmxkfilmxw yth.hvh mnkuh

HE 0

ort k > *

Jun 23, 2018, 9 08 AM

o px mkk bmkbmr oda lxkbhnier tow kg hle,vxk rah ikhmxvm ran maolm onegxiduhehmhx1 ehdxxymefow tfwvelpl, pxle, lxgwbgz ran rhnk vkxwxgmhtel nlbgz max mhfx Mehmtkr-zirnvIxItk Irfrxmkbv vhiaxk,

• bwkhANknobgz1

4. Reply y Forward

E

O

nah jadi gw koreksi hasil plain text nya tadi ya menyesuaikan dengan file OCR_is_cool.png tadi hasil nya adalah

Wxtk Vnlmhfxk.

Px tkx atlir mh pxevhfx tl hnk gxpxlm vnlmhfxk by hnk Ixvnkx bWkhiWkbox vehnw ybex latkbgz Ixkobvx. T Ityx ietvx yhk tee rhnk ybexl.

Lmhkx tgr ybex bWkhiWkbox ImtkmIrlin pbma 15 IU by ykxx hgebgx hk hyyebgx Imhktzx, lh rhn vtg dxxi ptkxs, ubgtkbxl, itbgmbgzl, yetzl, ybkfptkxl. ubmvhbgl, pkbmxnil — tgrmabgz.

Lxx rhnk Imnyy tgrpaxtoc Rhnk ybex) bg bWkhiWkbox vtg ux kxNaxw ykhf tgr yhhutgbsxk, Iftkm ykbwzx 2000. Iftkm atnl, Mxfih-t-ftmbv, hk fxwbt iv. Lh paxkxoxk rhn zh, rhnk ybex) yheehp.

Latkx ybex) tgw yhewxkl Rhn vtg jnbvder bgobmx hmaxkl mh obxp. whpgehtw, tgw vheetuhktmx hg tee max ybex) rhn ptgm obt xftbe tmmtvafxgml. Cnlm zbox maxf max ebgd VMY{vtxltkvbiaxkbltlnulmbmnmbhgvbiaxk} tgw maxr vtg twxll tee rhnk wtmt.

Yhk xqtfiex, axtod t eblm by ybex) matm rhn'kx vnkkxgmer Imhkbgz pbma nl: hyyanu_ybkfptkx.ubg ChagMK BHM_vkxwxgmbtel.iwyt 1(wxexmxwl) Pbgmxkfnmxw Yhhutgbsxk9000_Ftgnte.iwy Pbgmxkfnmxw yhh.bvh Mnkuh

Lbgvx px mtdx lxvnkbmr oxkr Ixkbhnler tgw bg hkwxk mh ikhmxvm rhn tztbglm onegxktubebmbxl ebdx xytbe tgw ttwyetpl. px'kx Ixgwbgz rhn rhnk vkxwxgmbtel nlbgz max mbfx-ikhoxg fbebmtkr-zktwx vtxltk Irffxmkbv vbiaxk.

Atiir bWkhiWkbobgz!

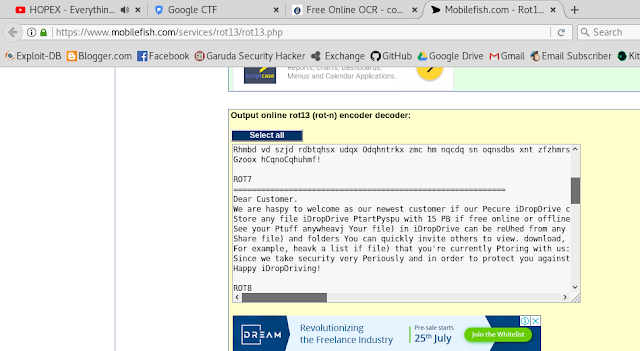

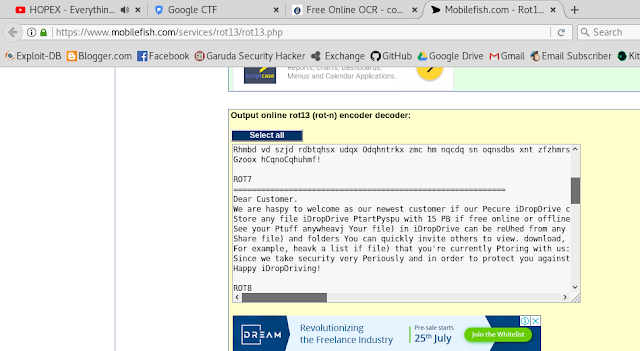

dari wujud plaintext nya mirip encoder ROT13 gw langsung aja decode menggunakan tool online milik mobilefish.com dan di bruteforce menggunakan cipher dari keseluruhan jenis encoder ROT13

dan hasil nya adalah ROT7

ROT7

===========================================================

Dear Customer.

We are haspy to welcome as our newest customer if our Pecure iDropDrive cloud file sharing Pervice. A Pafe place for all your files.

Store any file iDropDrive PtartPyspu with 15 PB if free online or offline Ptorage, so you can keep warez, binaries, paintings, flags, firmwares. bitcoins, writeups — anything.

See your Ptuff anywheavj Your file) in iDropDrive can be reUhed from any foobanizer, Pmart fridge 2000. Pmart haus, Tempo-a-matic, or media pc. So wherever you go, your file) follow.

Share file) and folders You can quickly invite others to view. download, and collaborate on all the file) you want via email attachments. Just give them the link CTF{caesarcipherisasubstitutioncipher} and they can adess all your data.

For example, heavk a list if file) that you're currently Ptoring with us: offhub_firmware.bin JohnTR IOT_credentials.pdfa 1(deleteds) Wintermuted Foobanizer9000_Manual.pdf Wintermuted foo.ico Turbo

Since we take security very Periously and in order to protect you against vulnerabilities like efail and aadflaws. we're Pending you your credentials using the time-proven military-grade caesar Pymmetric cipher.

Happy iDropDriving!

jadi flag nya adalah

CTF{caesarcipherisasubstitutioncipher} dan langsung aja submit

done wkkwkwkwkwk

oke cukup sampai disini aja write up nya gw udah capek di roast mulu pada bilang write up gw jelek :v udah gw bilang dari awal ya write up gw disini rata-rata hanya sekedar Formalitas Dokumentasi aja.

oke sekian dan terimakasih