No More Yukinoshita 47. I'm Done

If You Found Every Social Media Platform Using "Yukinoshita 47" Name That's The Other Guy.

Design by WebSuccessAgency | Blogger Theme by NewBloggerThemes.com | BTheme.net

My Motivation

Blog Archive

-

▼

2020

(27)

- ► Desember 2020 (2)

- ► November 2020 (2)

-

▼

September 2020

(9)

- Nethunter : Install dan Setting Nethunter Di Andro...

- Safety checks your installed dependencies for know...

- Powershell HTTP/S Reverse Shell

- Monsoon - Fast HTTP Enumerator

- Chimera - PowerShell Obfuscation Script Designed T...

- Cara Mudah Install Andrax Di Smartphone Android

- Anon Cyber Team Challenge Write Up

- Menganalisa dan Melumpuhkan Pre Installed Malware ...

- CTF Diskominfo Kota Serang - Write Up Part 2

- ► Agustus 2020 (3)

- ► April 2020 (5)

-

►

2019

(111)

- ► September 2019 (1)

- ► Agustus 2019 (11)

- ► April 2019 (48)

- ► Maret 2019 (1)

- ► Februari 2019 (2)

-

►

2018

(150)

- ► Desember 2018 (20)

- ► November 2018 (7)

- ► Agustus 2018 (30)

-

►

2017

(131)

- ► November 2017 (7)

- ► Oktober 2017 (32)

- ► September 2017 (31)

- ► Agustus 2017 (44)

- ► Maret 2017 (2)

- ► Februari 2017 (2)

- ► Januari 2017 (5)

-

►

2016

(11)

- ► Desember 2016 (11)

Categories

- Agama (1)

- Andrax (1)

- Android (36)

- Antivirus (5)

- Backup And Restore (2)

- Bad USB (2)

- Binary Exploitation (1)

- Blog (9)

- Botnet (1)

- Bug Hunting (7)

- Corporate Management (1)

- Cryptocurrency (2)

- Cryptography (8)

- CTF (27)

- Ddos (2)

- Deface (4)

- Digital Forensic (6)

- Digital Forensic Tools (13)

- Distro Linux (1)

- Ebook (6)

- Encryption Tools (6)

- Exploit - Poc Cheatsheet (5)

- Facebook Hacking Art (1)

- Getting Money (3)

- Hacking (76)

- Hacking Lab (4)

- Hacking Tools (154)

- Hardware (4)

- Hardware Tools (6)

- Hijacking (1)

- HTML CSS (3)

- Hukum (1)

- Indonesian Government & Law Enforcement (7)

- Information Gathering (13)

- IOS (1)

- Java (2)

- Javascript (1)

- Kali Linux Tutorial (30)

- Legalitas (1)

- Linux (32)

- Malware Analysis (1)

- Malware Tools (14)

- Messaging (1)

- Modul Pelajaran Kejuruan IT (2)

- Multiboot (1)

- National Security Agency (NSA) (15)

- Nethunter (2)

- Networking (2)

- Networking Tools (2)

- OSINT (2)

- Other (1)

- Parrot Linux (21)

- Password (4)

- Pemrograman Aplikasi (9)

- Pemrograman Web (13)

- PHP (3)

- Portal Belajar Otodidak (7)

- Produktivitas (2)

- Python (1)

- Report (3)

- Reverse Engineering (9)

- Reverse Engineering Tools (3)

- RFID (2)

- Risk Management (3)

- Sandbox (1)

- Security (19)

- Security Audit (4)

- Security Tools (21)

- Shell (1)

- Sistem Informasi (1)

- Sniffing (1)

- Social Engineering (1)

- Spotify (1)

- Termux (6)

- Tips and Trik (18)

- Tools (30)

- Troubleshooting (12)

- Tutorial (17)

- USB Rubber Ducky (2)

- VM (1)

- Vulnerability Analysis (10)

- Vulnerability Disclosure (3)

- Webserver (6)

- Wi-Fi (1)

- Windows (13)

- Windows Subsystem Linux (6)

Popular Posts

Always Trust Yourself And Use Your Opportunity

Jumat, 25 September 2020

Senin, 21 September 2020

Safety checks your installed dependencies for known security vulnerabilities.

Safety tool untuk memeriksa dependensi yang Anda instal untuk mengetahui kerentanan keamanan yang diketahui.

Download : https://github.com/pyupio/safety

Powershell HTTP/S Reverse Shell

Monsoon - Fast HTTP Enumerator

Monsoon adalah tool untuk enumerate HTTP Response cocok untuk hacking web dan CTF

Download : https://github.com/RedTeamPentesting/monsoon

Chimera - PowerShell Obfuscation Script Designed To Bypass AMSI And Commercial Antivirus Solutions

https://github.com/tokyoneon/chimerahttps://github.com/tokyoneon/chimera

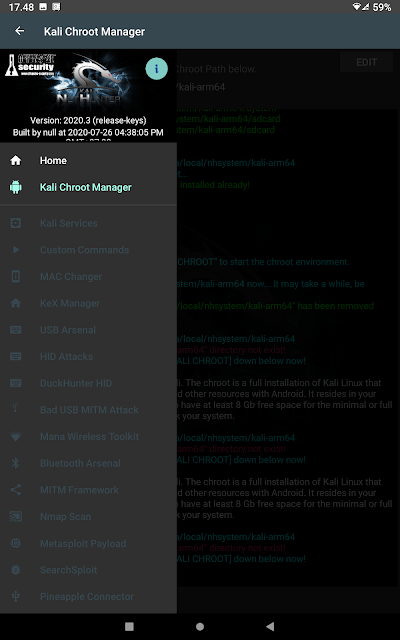

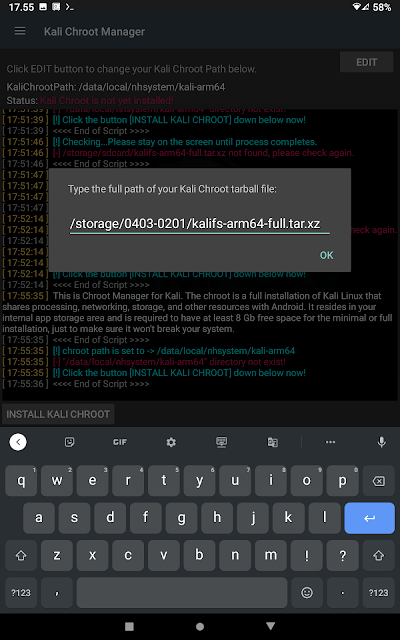

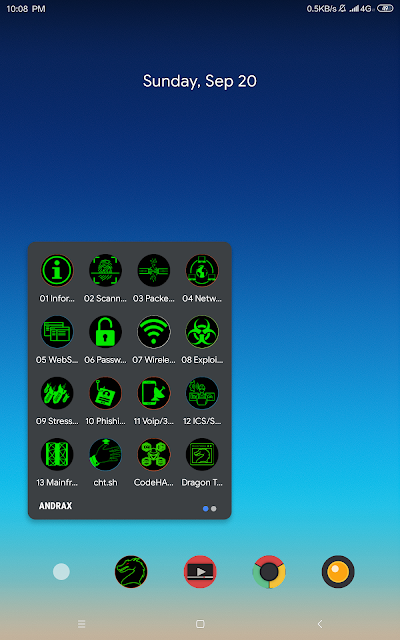

Cara Mudah Install Andrax Di Smartphone Android

Sebelumnya gw bikin tutorial Nethunter Tanpa Root : https://yukinoshita47.blogspot.com/2020/06/nethunter-install-nethunter-di-android.html

nah kali ini gw mencoba menginstall ANDRAX pesaing Nethunter ini dulu tool ini bahasa nya bahasa spanyol dan begitu tool nya rilis dalam bahasa inggris akhir ny Gw tertarik untuk mencoba nya.

Persyaratan Utama

- Smartphone Android sudah di Root ya direkomendasikan root via Magisk lu liat aja tutorial di youtube banyak itu.

- Sisa Space Kosong di memori internal minimal 16 GB

- Install Apk Andrax via https://andrax.thecrackertechnology.com/

Install dan pastikan andrax diberikan izin akses Root

Biarkan proses download berjalan secara otomatis ya proses dowload dan install memakan waktu 2 jam dan bahkan bisa lebih tergantung koneksi internet lu oh iya andrax mendowload file nya sebesar 2,5 GB jadi disarankan lu pake Wifi atau sediakan paket 10 GB.

biarkan proses install berjalan juga secara otomatis

dan andrax pun berhasil di Install

Minggu, 20 September 2020

Anon Cyber Team Challenge Write Up

Dimana developer ini webnya ke hack karna user passnya default sekali dan tidak pernah dia ganti.

Nama developer ini adalah kickdody dan dia sudah mencoba meminimalisir

dengan memblock setiap ip yang mencoba login, jadi kamu harus berhati hati loh ,

tapi tenang masih bisa kamu bypass IP nya hehe kamu kan HEKER

yuk kita BAntu deveLoper Ini, Temukan celah BugnyA ya hehe semaNGat

Jumat, 11 September 2020

Menganalisa dan Melumpuhkan Pre Installed Malware Pada Smartphone Murah Merakyat

Sebenarnya ini konten sudah dari dulu viral dan jadi bahan kekeasalan orang-orang yang sudah terlanjur beli Smartphone murah dan merakyat itu yap betul sekali Pre Installed Malware yang bersebunyi sebagai Legal Bloatware itu sangat meresahkan pengguna nya bahkan Brand Smartphone tersebut mendapat cap sebagai "Smartphone yang tidak aman"

Jika gw sebut brand bukan berarti gw mau menjatuhkan brand itu yap ini memang fakta dan kenyataan yang ada jadi jika itu pahit mari sama-sama kita terima.

Nah disini gw memiliki smartphone lama yg gw punya yaitu Advan S5E NXT

Dan gw mengalami pengalaman yang cukup unik sih yaitu seperti gambar-gambar dibawah ini.

Kalian tau apa itu ? ya itu adalah Malware Iklan / Adware gw udah lama tau perkara ini dulu cuma gw cuma uninstall aja tapi belum gw telusuri lebih dalam karena gw lebih memilih untuk membeli smartphone lain dan menggunakan advan ini hanya untuk nelpon doang awkwkwkwk.

Banyak user Advan S5E NXT yang ngeluh masalah iklan ini dan menganggap bahwa Advan mengambil keuntungan lebih dari komisi iklan ini sehingga nama baik brand Advan pun menjadi buruk di mata masyarakat yapp dengan jargon "HP kok banyak Iklan" wkwkwkwk.

Karena gw lg gabut makanya gw coba Hard Reset ne HP dan sudah jelas Malware nya muncul lagi awkwkwkwk.

Gw mulai Menganalisa dulu yang jelas langkah awal nya adalah Penggunaan Paket Data Internet nya dan kalian bisa liat disini ada beberapa aplikasi gajelas yang memakan paket data nya.

gw pun menggunakan apk Adguard ini untuk melihat kemana saja koneksi aplikasi-aplikasi mencurigakan tersebut. kalian bisa download Adguard disini https://adguard.com/en/welcome.html

FunFact is Adguard tidak ada di playstore karena dia ngeblokir iklan-iklan di Aplikasi android nah developer yang menggunakan iklan admob nya Google bisa terancam karena tidak ada penghasilan nya ya iyalah karena iklan nya di blok wkwkwkkw.

gw install dulu adguard nya.

kalian bisa blok aplikasi yg mencurigakan dengan cara Buka Adblock pilih aplikasi nya lalu pilih Blok

Pilih tambah aturan

Tapi gw gak pake adguard untuk melumpuhkan iklan karena Adguard yang geratisan cuma blok ip klan nya doang sementara app nya masih jalan ya percuma karena resource RAM lu dimakan ama si Malware ini wkwkwkkw.

ya gw menggunakan Adguard ini untuk melihat IP nya kemana ini sehingga gw liat disini IP 18.136.9.90

gw coba browsing keliatan nya gw menemukan sesuatu yang menarik di google

dan gw menemukan banyak sekali malware yang discan di virus total

dan gw cek salah satu nya disini beberapa antivirus mendeteksi sebagai Adware / Malware Iklan ada juga yang mendeteksi sebagai Trojan / Malware Mata-Mata.

dan IP ini juga punya kaitan dengan baidu perusahaan Teknologi asal China bisa aja si pembuat malware memanfaat kan program publisher iklan nya Baidu awkwkwkkw.

dan setelah gw selesai check yang clean master tadi gw pun mencoba cek yang Trivia Quiz yap IP nya 106.11.84.6

dan disini sama dengan sebelum nya ada yang mendeteksi sebagai Adware ada juga yang sebagai Trojan.

nah disini mereka menggunakan layanan Alibaba Cloud Computing

Bagaimana cara gw melumpuhkan Pre Installed Malware ini.

gw uninstall semua aplikasi-aplikasi gajelas ini.

dan gw cari sumber pemicu / payload nya disini gw liat aplikasi yang bernama com.pidof.wdsdaemon

buka di pengaturan Aplikasi nya lalu Paksa berhenti setelah itu di Nonaktifkan.

Inilah Sumber Pemicu Malware nya karena izin nya juga semua izin hak akses nya dia ambil rakus amat emang wkwkwkwk.

Apakah ini disengaja oleh Advan demi keuntungan belaka ?

gw jawab belum tentu ada banyak faktor kenapa Pre Installed Malware ini bisa masuk yaitu dengan cara

- Emang sengaja kongkalikong Pemilik Brand dengan Developer ROM nya buat nanam Pre Installed Malware nya.

- Distributor sengaja mengganti ROM bawaan Pabrik dengan ROM yang sama namun sudah dimodifikasi ROM nya dengan menanam Pre Installed Malware.

- Perusahaan Teknologi lain yang minta Aplikasi nya dititipkan di ROM bawaan Pabrik yang kita kenal sebagai Bloatware, nah Bloatware nya ini sudah di Bind dengan Pre Intalled Malware

Pesan untuk Para Brand Smartphone :

- Jangan Pernah tanam Bloatware di Produk kalian biarkan saja ROM bawaan pabrik kosong dan Murni aplikasi bawaan dasar OS nya.

- Sediakan Stock Firmware ROM di website kalian.

- Kontrol Developer, Pabrik, Distributor, dan Supplier cegah mereka untuk memodifikasi ROM bawaan dasar OS apalagi sampai menginstall Malware dan Bloatware.

- Selalu ingat pesan dibawah ini.

OK cukup sampai disini penjelasan nya sekian dan terimakasih.