Hallo Gayn lanjut kembali lagi dengan gw Yukinoshita47 kali ini gw mau lanjutin sharing write up Google CTF 2019 challenge nya adalah Satellite kategori nya adalah networking.

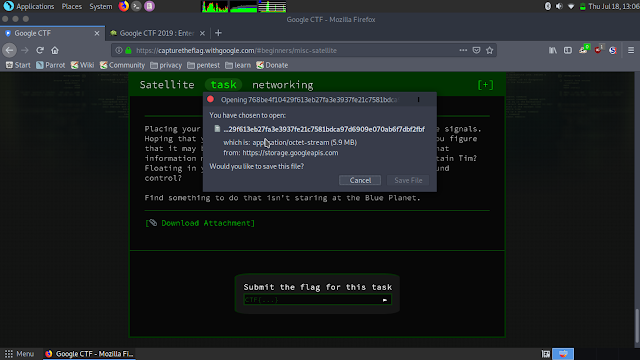

Berikut Challenge nya :

Placing your ship in range of the Osmiums, you begin to receive signals.

Hoping that you are not detected, because it's too late now, you figure

that it may be worth finding out what these signals mean and what

information might be "borrowed" from them. Can you hear me Captain Tim?

Floating in your tin can there? Your tin can has a wire to ground

control?

Find something to do that isn't staring at the Blue Planet.

download file nya

langsung buka terminal perintah nya adalah

masuk ke root

~$ sudo su

kemudian tekan enter dan input password nya

masuk ke folder download

~# cd Downloads

kemudian tekan enter

pertama gw cek strings file nya kali aja ada flag yang nyangkut wkwkwk

~# strings 768be4f10429f613eb27fa3e3937fe21c7581bdca97d6909e070ab6f7dbf2fbf

kemudian tekan enter dan hasil nya gajelas wkwkwkwk

kemudian gw extract dengan binwalk perintah nya adalah

~# binwalk -e 768be4f10429f613eb27fa3e3937fe21c7581bdca97d6909e070ab6f7dbf2fbf

kemudian tekan enter dan hasil nya terdapat file README.pdf dan init_sat

Gw buka file readme terdapat kalimat

On your way down to earth you almost collided with that communications satellite. Stepping out to inspect, you find some space junk labeled “init_sat”. It looks like humans run it to set up satellites. Is the communication with the satellite really as secure as those humans always claim? Could this help you read the space-static to learn more about earth creatures, and whether to join the party down there? You load init_sat on your terminal.

dan gambar dengan tulisan Osmium dan init_sat

kemudian gw beri hak akses ke file init_sat dengan perintah

~# chmod 777 *

kemudian tekan enter

dan gw jalanin file init_sat dengan perintah

~# ./init_sat

kemudian gw input osmium lalu gw tekan a hasil nya muncul seperti ini output nya

Username: brewtoot password: ******************** 166.00 IS-19 2019/05/09 00:00:00 Swath 640km Revisit capacity twice daily, anywhere Resolution panchromatic: 30cm multispectral: 1.2m Daily acquisition capacity: 220,000km² Remaining config data written to: https://docs.google.com/document/d/14eYPluD_pi3824GAFanS29tWdTcKxP_XUxx7e303-3E

gw buka url

dan hasil nya terdapat base 64 encode yaitu seperti ini : VXNlcm5hbWU6IHdpcmVzaGFyay1yb2NrcwpQYXNzd29yZDogc3RhcnQtc25pZmZpbmchCg==

gw decode dengan perintah

~# echo "VXNlcm5hbWU6IHdpcmVzaGFyay1yb2NrcwpQYXNzd29yZDogc3RhcnQtc25pZmZpbmchCg==" | base64 -d

dan hasilnya

Username: wireshark-rocks

Password: start-sniffing!

itu artinya gw dapat clue untuk sniffing dengan wireshark gw jalanin wireshark

gw jalanin ulang program init_sat nya seperti di gambar dibawah ini

dan packet transfer data yang berisi flag pun ter capture oleh wireshark

0000 74 c6 3b ef d2 2f f8 6e ee 94 18 d0 08 00 45 00 tÆ;ïÒ/ønî..Ð..E.

0010 01 9f 70 59 40 00 31 06 2b e9 22 4c 65 1d c0 a8 ..pY@.1.+é"Le.À¨

0020 64 05 05 39 a9 88 91 a9 d8 b2 47 a6 ff ba 80 18 d..9©..©Ø²G¦ÿº..

0030 00 dc ec 90 00 00 01 01 08 0a 6e 3a 8d f3 ec 45 .Üì.......n:.óìE

0040 09 de 55 73 65 72 6e 61 6d 65 3a 20 62 72 65 77 .ÞUsername: brew

0050 74 6f 6f 74 20 70 61 73 73 77 6f 72 64 3a 20 43 toot password: C

0060 54 46 7b 34 65 66 63 63 37 32 30 39 30 61 66 32 TF{4efcc72090af2

0070 38 66 64 33 33 61 32 31 31 38 39 38 35 35 34 31 8fd33a2118985541

0080 66 39 32 65 37 39 33 34 37 37 66 7d 09 31 36 36 f92e793477f}.166

0090 2e 30 30 20 49 53 2d 31 39 20 32 30 31 39 2f 30 .00 IS-19 2019/0

00a0 35 2f 30 39 20 30 30 3a 30 30 3a 30 30 09 53 77 5/09 00:00:00.Sw

00b0 61 74 68 20 36 34 30 6b 6d 09 52 65 76 69 73 69 ath 640km.Revisi

00c0 74 20 63 61 70 61 63 69 74 79 20 74 77 69 63 65 t capacity twice

00d0 20 64 61 69 6c 79 2c 20 61 6e 79 77 68 65 72 65 daily, anywhere

00e0 20 52 65 73 6f 6c 75 74 69 6f 6e 20 70 61 6e 63 Resolution panc

00f0 68 72 6f 6d 61 74 69 63 3a 20 33 30 63 6d 20 6d hromatic: 30cm m

0100 75 6c 74 69 73 70 65 63 74 72 61 6c 3a 20 31 2e ultispectral: 1.

0110 32 6d 09 44 61 69 6c 79 20 61 63 71 75 69 73 69 2m.Daily acquisi

0120 74 69 6f 6e 20 63 61 70 61 63 69 74 79 3a 20 32 tion capacity: 2

0130 32 30 2c 30 30 30 6b 6d c2 b2 09 52 65 6d 61 69 20,000km².Remai

0140 6e 69 6e 67 20 63 6f 6e 66 69 67 20 64 61 74 61 ning config data

0150 20 77 72 69 74 74 65 6e 20 74 6f 3a 20 68 74 74 written to: htt

0160 70 73 3a 2f 2f 64 6f 63 73 2e 67 6f 6f 67 6c 65 ps://docs.google

0170 2e 63 6f 6d 2f 64 6f 63 75 6d 65 6e 74 2f 64 2f .com/document/d/

0180 31 34 65 59 50 6c 75 44 5f 70 69 33 38 32 34 47 14eYPluD_pi3824G

0190 41 46 61 6e 53 32 39 74 57 64 54 63 4b 78 50 5f AFanS29tWdTcKxP_

01a0 58 55 78 78 37 65 33 30 33 2d 33 45 0a XUxx7e303-3E.

dan flag nya adalah

CTF{4efcc72090af28fd33a2118985541f92e793477f}

wkwkwkwkw dan solved

oke cukup sampai disini aja write up nya sekian dan terimakasih.

kntl