INI ADALAH BETA RELEASE, mohon berbaik hati dan laporkan masalah apa pun

Apa yang baru

- Fitur baru

- Sekarang mendukung beberapa ruang kerja untuk Metasploit melalui kueri Postgres

- Script bash yang menjalankan banyak modul tambahan terhadap target. Benar-benar 'menggemukkan' DB Metasploit

- mengubah:

- Enum Metasploit Workspaces

- Nikto Parser [dari file]

- Enum4linux paser dari file

- Pemindaian DNS

- Perbaikan Bug

- transformasi berbasis nmap menghasilkan false negative

- jalan yang buruk

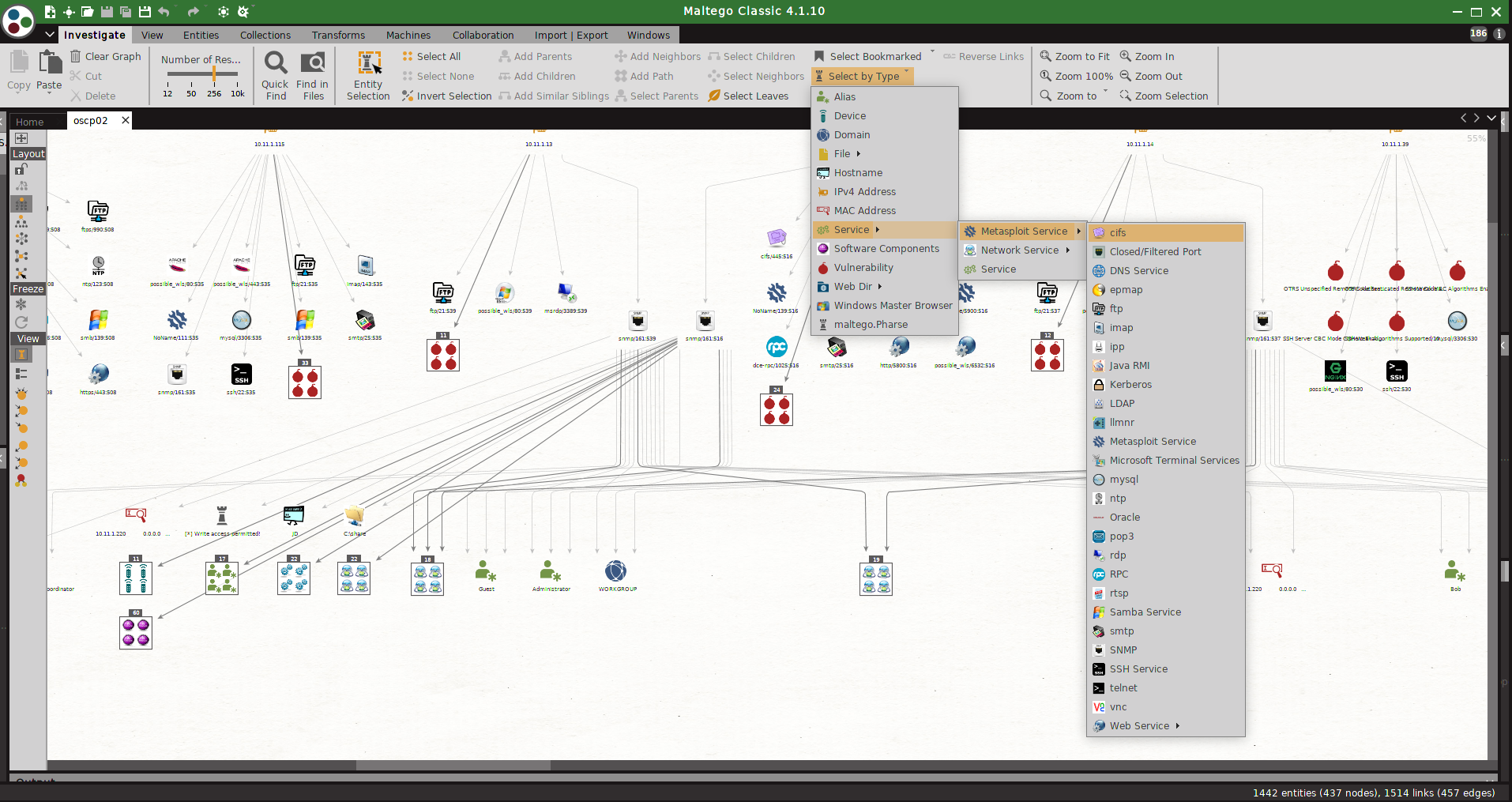

msploitego memanfaatkan data yang dikumpulkan dalam database Metasploit

dengan menghitung dan membuat entitas spesifik untuk layanan. Layanan seperti samba, smtp, snmp, http telah mengubah untuk menghitung lebih jauh. Entitas dapat dimuat dari file XML Metasploit atau diambil langsung dari database msf Postgres

Saya terbuka untuk mendengarkan saran untuk perubahan dan peningkatan baru !!!

Persyaratan

- Python 2.7

- Hanya diuji pada Kali Linux

- instalasi perangkat lunak

- Kerangka Metasploit

- nmap

- enum4linux

- snmp-cek

- nikto

- exploitdb

- wpscan

Instalasi

- Di Maltego, impor config dari msploitego / src / msploitego / sumber daya / maltego / msploitco.mtz

- checkout dan perbarui jalur transformasi di dalam Maltego

- Cara termudah adalah dengan membuat tautan simbolis ke direktori transformasi di / root /)

- ln -s / path / ke / your / msploitego / src / msploitego / transforms / root /

Penggunaan umum

Menggunakan file xml Metasploit yang diekspor

- jalankan pemindaian db_nmap di metatasploit, atau impor pemindaian sebelumnya

- msf> db_nmap -vvvv -T5 -A -sS -ST -Pn

- msf> db_import /path/to/your/nmapfile.xml

- ekspor database ke file xml

- msf> db_export -f xml /path/to/your/output.xml

- Di Maltego seret entitas MetasploitDBXML ke grafik.

- Perbarui entitas dengan jalur ke file database metasploit Anda.

- jalankan transformasi MetasploitDB untuk menghitung host.

- dari sana beberapa transformasi tersedia untuk menyebutkan layanan, kerentanan disimpan dalam DB metasploit

- Metode ini tidak disarankan karena kendala kinerja. Jika file XML besar, menjalankan transformasi akan menghabiskan banyak memori

Menggunakan Postgres (disarankan!)

- drag dan drop entitas DB Postgresql ke kanvas, masukkan detail DB.

- jalankan transformasi Postgresql secara langsung terhadap DB yang sedang berjalan

- jika Anda tidak tahu kata sandi untuk postgresql Anda, lihat di /usr/share/metasploit-framework/config/database.yml

Rekomendasi

- Mulailah dengan menambahkan DB Metasploit Anda

- lihat msploitstarter.sh di direktori skrip. Ini menjalankan nmap dan kemudian banyak modul tambahan untuk menggemukkan DB Metasploit Anda.

- jalankan pemindaian nmap terperinci. yaitu db_nmap -vvvv -sS -sV -sU -A -T5 1.1.1.1/24

- Impor hasil dari Nessus atau OpenVAS ke Metasploit dan gunakan transformasi Enum Vulnerabilities.

- Jalankan auxiliary / crawler / msfcrawler di semua port http / https. Ini akan mengumpulkan data yang bermanfaat.

- Jalankan pemindaian nikto dengan output xml kemudian masukkan nama path lengkap di bidang 'File Nikto'. Jalankan parser Nikto untuk menghitung.

TODO

- Terhubung langsung ke database postgres - BETA

- Jauh, jauh, lebih banyak perubahan bentuk untuk tindakan pada entitas yang dihasilkan.

Masalah Dikenal

- beberapa aktivitas Metasploit seperti file rampasan terkadang berisi karakter buruk yang tidak bisa diproses oleh kelas MaltegoTransform. Ini menyebabkan pengecualian dan tidak ada yang dikembalikan. Saya telah mengalahkan kepala saya di dinding mencoba untuk 'membersihkan' / memecahkan kode data tetapi tidak berhasil.

Download tools : https://github.com/shizzz477/msploitego